Authentification

L'authentification est un processus permettant à un système informatique de s'assurer de la légitimité de la demande d'accès faite par une entité (être humain ou un autre système) afin d'autoriser son accès à des ressources du système (système d'exploitation, réseaux, applications…) conformément au paramétrage du contrôle d'accès.

Le système attribue à cette entité les données d'identité pour une session d'accès (ces attributs sont détenus par le système ou peuvent être fournis par l'entité lors du processus d'authentification). À partir des éléments issus de ces deux processus, l'accès aux ressources du système pourra être paramétré (contrôle d'accès).

Définition

L'accès aux ressources d'un système d'information par une entité se décompose en trois sous-processus, l'authentification, l'identification et le contrôle d'accès. L'authentification est le processus visant à confirmer qu'un commettant est bien légitime pour accéder au système. Il existe quatre facteurs d'authentification classiques qui peuvent être utilisés dans le processus d'authentification d'un commettant :

- utiliser une information que seul le commettant connaît (ce que l'on connaît) ;

- utiliser une information unique que seul le commettant possède (ce que l'on possède) ;

- utiliser une information qui caractérise le commettant dans un contexte donné (ce que l'on est) ;

- utiliser une information que seul le commettant peut produire (ce que l'on sait faire).

D'autres facteurs d'authentification peuvent parfois être utilisés comme les contraintes temporelles ou les capacités de localisation.

Enjeu

Le contrôle permanent de l'intégrité et de l'accès (usage, identité du destinataire, émetteur, propriétaire) à un contenu ou à un service constitue le fondement de la traçabilité des transactions. Ce contrôle permet :

- la protection des intérêts supérieurs de l'État et du patrimoine informatique des entreprises, donc de leurs intérêts commerciaux ; pour les entreprises, il s'agit de réduire le coût qui résulte d'attaques, de la perte de temps, de la perte d'informations, de l'espionnage ou des fuites involontaires d'informations ;

- le développement du commerce et des échanges électroniques. L'authentification contribue à la facturation des services et contribue à la confiance dans l'économie numérique, condition indispensable du développement économique ;

- la protection de la vie privée. Les données personnelles véhiculées dans les systèmes d'information sont des données sensibles à protéger.

Les techniques d'authentification font partie des technologies clés. En France, elles sont identifiées comme telles dans le rapport sur les technologies clés 2016. Les efforts entrepris par les constructeurs et fournisseurs de services Internet (eBay, Yahoo!, PayPal, etc.) pour mettre en œuvre des systèmes d'authentification, notamment d'authentification forte, nous montrent clairement que l'authentification est un des enjeux majeurs pour le futur.

Preuves

Dans le cas d'un individu, l'authentification consiste, en général, à vérifier que celui-ci possède une preuve de son identité ou de son statut, sous l'une des formes (éventuellement combinées) suivantes :

- ce qu'il sait (mot de passe, numéro d'identification personnel) ;

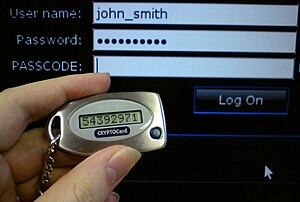

- ce qu'il possède (acte de naissance, certificat d'immatriculation, carte d'identité, carte à puce, droit de propriété, certificat électronique, diplôme, passeport, carte Vitale, Token OTP, Carte OTP, Téléphone portable, PDA, etc.) ;

- ce qu'il est (photo, caractéristique physique, voire biométrie) ;

- ce qu'il sait faire (geste, signature).

Méthodes de vérification

La phase de vérification fait intervenir un protocole d'authentification. On en distingue trois sortes « familles » :

- l'authentification simple : l'authentification ne repose que sur un seul élément ou « facteur » (exemple : l'utilisateur indique son mot de passe) ;

- l'authentification forte : l'authentification repose sur deux facteurs ou plus ;

- l'authentification unique : (ou identification unique ; en anglais Single Sign-On ou SSO) est une méthode permettant à un utilisateur de ne procéder qu'à une seule authentification pour accéder à plusieurs applications informatiques (ou sites internet sécurisés).

Par ailleurs, l'authentification à transfert nul de connaissance ne considère que l'information de la véracité d'une proposition.

Fédération d'autorités d'authentification

L'objectif de la fédération des autorités d'authentification est double : déléguer l'authentification à un ou plusieurs établissements (qui assureront notamment une identification) et obtenir des informations relatives à l'utilisateur (pour gérer le contrôle d'accès, personnaliser des contenus) sans forcément connaître son identité.

Exemples

Exemples de protocoles d'authentification

De façon appliquée, voici quelques exemples de protocoles d'authentification :

- SSL (qui peut également fournir du chiffrement) ;

- NTLM (utilisé dans les réseaux de Microsoft Windows) ;

- Kerberos (standard utilisé par Windows et bien d'autres systèmes) ;

- Central Authentication Service (CAS) Mécanisme d'authentification et de SSO, libre et gratuit développé par l'Université Yale ;

- 802.1x mécanisme standard de contrôle de port et d'authentification.

Notes et références

Voir aussi

Articles connexes

- Authentification simple

- Authentification forte

- Authentification unique

- Facteur d'authentification

- Jeton d'authentification

- Signature numérique

- Certification

- Clé d'accès

- Sécurité informatique

- Sécurité des données

- Robustesse des mots de passe

- Cryptographie asymétrique

- Vulnérabilité des services d'authentification web

- Hameçonnage

- Pharming

- Usurpation d'identité

Liens externes

This article uses material from the Wikipedia Français article Authentification, which is released under the Creative Commons Attribution-ShareAlike 3.0 license ("CC BY-SA 3.0"); additional terms may apply (view authors). Le contenu est disponible sous licence CC BY-SA 4.0 sauf mention contraire. Images, videos and audio are available under their respective licenses.

®Wikipedia is a registered trademark of the Wiki Foundation, Inc. Wiki Français (DUHOCTRUNGQUOC.VN) is an independent company and has no affiliation with Wiki Foundation.